Aviso importante sobre seguridad digital

Este artículo tiene únicamente fines informativos y preventivos.

No explica, promueve ni describe métodos de hackeo o accesos ilegales.

El objetivo de FF Informática y Comunicación es ayudar a personas y empresas a prevenir accesos no autorizados y proteger sus activos digitales.

Los ataques a usuarios en Paraguay y América Latina a través de plataformas como WhatsApp, Google y Facebook, han sido reportados con creciente frecuencia en los últimos tiempos. Estos incidentes suelen involucrar técnicas de ingeniería social, como el phishing, el vishing y el SIM swapping, que buscan engañar a los usuarios para obtener acceso a sus cuentas.

A continuación, les detallo la información más relevante basada en los datos disponibles:

Tipos de Ataques Comunes

Phishing a través de WhatsApp

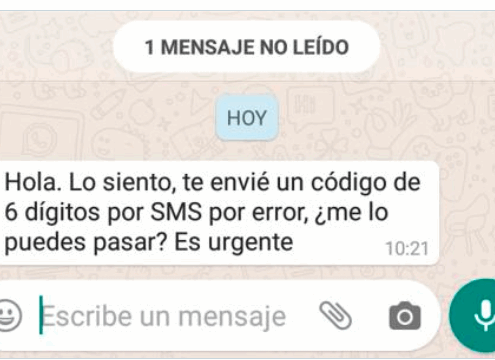

- Los ciberdelincuentes envían mensajes que parecen provenir de contactos confiables o de fuentes oficiales, como el soporte técnico de WhatsApp. Estos mensajes suelen solicitar códigos de verificación enviados por SMS, alegando que fueron enviados «por error» o que son necesarios para solucionar un problema con la cuenta. Si el usuario comparte este código, el atacante puede registrar la cuenta de WhatsApp en otro dispositivo, tomando el control total.

- Ejemplo: Un mensaje puede decir, «Hola, te enviaron un código a tu celular por error, ¿me lo pasas?». Al compartirlo, el atacante activa la cuenta en su dispositivo.

- En Paraguay, se han reportado estafas masivas recientes que involucran enlaces maliciosos enviados a través de WhatsApp, diseñados para conseguir información personal o instalar malware.

Vishing (Phishing por voz)

- Los atacantes realizan llamadas telefónicas haciéndose pasar por representantes de WhatsApp, Google o Facebook, solicitando información confidencial, como códigos de verificación o contraseñas. En algunos casos, engañan a los usuarios para que compartan su pantalla durante una videollamada, permitiendo al atacante ver información sensible.

- Este método es particularmente efectivo porque explota la confianza de los usuarios en supuestas comunicaciones oficiales.

SIM Swapping

- En este tipo de ataque, los ciberdelincuentes convencen a la operadora telefónica de la víctima para transferir su número a una nueva tarjeta SIM bajo su control. Esto les permite recibir los códigos de verificación enviados por SMS, tomando el control de cuentas de WhatsApp, Google o Facebook.

- En Paraguay, este método ha sido identificado como una amenaza significativa, ya que los atacantes pueden acceder a los SMS necesarios para registrar cuentas en otros dispositivos.

Malware y Spyware

- Los usuarios pueden recibir mensajes con enlaces que, al ser cliqueados, instalan programas maliciosos (como keyloggers o spyware) en el dispositivo. Estos programas pueden registrar pulsaciones de teclas, capturar contraseñas o incluso espiar conversaciones de WhatsApp. Malware como ZooPark o Tizi ha sido mencionado como capaz de extraer datos de dispositivos Android, incluyendo información de WhatsApp.

- En Paraguay, se han denunciado casos de malware distribuido a través de enlaces en WhatsApp, especialmente tras filtraciones masivas de datos personales.

Mensajes falsos de ofertas o Instituciones

- Los atacantes envían mensajes que simulan provenir de instituciones confiables (por ejemplo, bancos como Itau) o que ofrecen premios, empleos o préstamos. Estos mensajes suelen incluir enlaces a sitios web fraudulentos que solicitan datos personales o credenciales de acceso.

- Ejemplo: “Hola, soy Anás de Banco Itau, se te concedió un préstamo por error, ingresa aquí para cancelarlo”. Estos mensajes buscan aprovechar el pánico o la curiosidad del usuario.

Situación actual

- Aumento de Denuncias: En las últimas semanas, se ha reportado un incremento significativo de hackeos de cuentas de WhatsApp en Paraguay y otros países de América Latina. Estos ataques suelen aprovecharse de filtraciones de datos personales, como la presunta venta de una base de datos con información de más de 7 millones de paraguayos en la web oscura, que incluye nombres, direcciones y fechas de nacimiento.

- Estafas Masivas: Publicaciones recientes alertan sobre una ola de estafas en Paraguay que utilizan enlaces maliciosos en WhatsApp para instalar malware. Estas campañas han generado preocupación entre los usuarios, quienes denuncian intentos de hackeo masivos.

- Filtración de Datos: La filtración de datos personales en Paraguay ha facilitado los ataques, ya que los ciberdelincuentes usan esta información para personalizar sus mensajes y hacerlos más convincentes.

Guía rápida de cómo protegerse

Activar la verificación en dos pasos en Google

Descarga la app Google Authenticator en tu smartphone (iOS/Android).

- Inicia sesión en tu cuenta de Google.

- Ve a Mi Cuenta > Seguridad > Verificación en dos pasos.

- Haz clic en Empezar y confirma tu identidad (contraseña o método actual).

- En la sección de configuración de 2FA, elige Aplicación de autenticación.

- Selecciona tu dispositivo (Android o iPhone).

- Abre Google Authenticator en tu smartphone.

- Toca el + para añadir una cuenta y selecciona Escanear código QR o copia código.

- Introduce código o escanea el código QR.

- Google Authenticator generará un código de 6 dígitos en tu app.

- Ingresa este código en la página de configuración de Google para confirmar.

- Google te proporcionará códigos de respaldo (guárdalos en un lugar seguro).

- Úsalos si pierdes acceso a tu app Authenticator.

- Finaliza confirmando la activación de 2FA.

Activar la verificación en dos pasos en Facebook

Descarga la app Google Authenticator en tu smartphone (iOS/Android), si no la has descargado ya.

- Inicia sesión en Facebook.

- Ve a Configuración y privacidad > Configuración > Seguridad e inicio de sesión.

- Busca Autenticación en dos pasos y haz clic en Editar o Usar autenticación en dos pasos.

- Elige Usar aplicación de autenticación (en lugar de SMS u otros métodos).

- Facebook mostrará un código QR en pantalla.

- Abre Google Authenticator en tu smartphone.

- Toca el + para añadir una cuenta y selecciona Escanear código QR o copia código.

- Introduce código o escanea el código QR.

- Google Authenticator generará un código de 6 dígitos.

- Ingresa este código en el campo que Facebook te indica para confirmar.

- Facebook te proporcionará códigos de recuperación (guárdalos en un lugar seguro).

- Úsalos si pierdes acceso a Google Authenticator.

- Finaliza confirmando la activación de 2FA.

Activar la clave de acceso en WhatsApp para Android e iPhone

Esto es más sencillo.

- Inicia la aplicación de WhatsApp en tu dispositivo Android o iPhone.

- Android: Toca los tres puntos en la esquina superior derecha y selecciona Configuración.

iPhone: Toca Configuración en la esquina inferior derecha. - En el menú de Configuración, selecciona Cuenta.

- Busca y pulsa en Claves de acceso (o «Passkeys» en inglés).

- Toca Crear clave de acceso y sigue las instrucciones en pantalla.

- El sistema te pedirá verificar tu identidad con tu huella dactilar, reconocimiento facial o PIN del dispositivo.

- La clave de acceso se vinculará a tu cuenta de Google (Android) o iCloud (iPhone) y se almacenará en el gestor de contraseñas correspondiente.

- Una vez creada, la clave de acceso estará activa. Ahora podrás iniciar sesión en WhatsApp sin necesidad de códigos SMS, usando tu método biométrico o PIN.

¿Porqué NO activar la verificación en dos pasos en WhatsApp?

La verificación de dos pasos de WhatsApp es tan molesta como inútil. Desde un principio la verificación en dos pasos de WhatsApp ha sido un poco rara y esto repercute en situaciones tan absurdas como la constante petición de que introduzcas tu código secreto, para ayudarte a recordarlo. Esta petición de WhatsApp realmente no evita que un intruso acceda en un descuido a tus chats, ya que solo tiene que pulsar Volver y abrir WhatsApp de nuevo para acceder al contenido.

La verificación en dos pasos de WhatsApp tiene utilidad limitada, ya que las cuentas están ligadas a números de teléfono, permitiendo solo al titular verificarlas, generalmente al reinstalar la app. Aunque añade seguridad, WhatsApp pide el código con demasiada frecuencia, incluso a diario, para «recordarlo». Esto resulta molesto, dejando dos opciones: introducir el código repetidamente o desactivar la verificación, que te aseguro, lo vas a hacer.

Por eso te propongo que la mejor medida de seguridad será Activar la clave de acceso en WhatsApp, que esta función ya estaba disponible en Android y ahora llega finalmente a iOS, gracias a estas passkeys (reconocimiento facial, biometría o un PIN almacenado de forma segura) podremos decirle ‘adiós’ a los vetustos códigos recibidos por SMS.

Nunca compartas códigos de verificación

Nunca compartas códigos de verificación recibidos por SMS o llamada, incluso si te los solicita un supuesto amigo o contacto oficial. WhatsApp, Google y Facebook nunca piden esta información por mensaje o llamada.

Evitar Enlaces y Descargas Sospechosas

No hagas clic en enlaces de mensajes desconocidos o que parezcan sospechosos. Verifica la URL (por ejemplo, asegurándote de que sea “whatsapp.com” y no algo como “ẉhatsapp.com”) antes de ingresar datos.

Mantén tu sistema operativo y aplicaciones actualizadas para protegerte contra vulnerabilidades conocidas.

Anular SIM

Si sospechas de un ataque de SIM swapping, contacta inmediatamente a tu operadora para anular la SIM y solicitar un duplicado. Denuncia el incidente a la policía, proporcionando el código IMEI de tu dispositivo.

Notificar a tus Contactos

Si tu cuenta ha sido comprometida, avisa a tus contactos por otros medios (llamadas, otras apps) para que no caigan en estafas enviadas desde tu cuenta.

Los ataques a usuarios de WhatsApp, Google y Facebook en Paraguay aprovechan técnicas de ingeniería social y filtraciones de datos. La clave para protegerse es activar medidas de seguridad como la verificación en dos pasos, evitar compartir códigos o clicar en enlaces sospechosos, y reaccionar rápidamente ante cualquier señal de hackeo. Mantente informado a través de canales oficiales y reporta cualquier actividad sospechosa para mitigar riesgos.

Compromiso ético y profesional

FF Informática y Comunicación rechaza cualquier práctica ilegal relacionada con el acceso indebido a cuentas o sistemas. Nuestro trabajo se basa en la prevención, la protección de la información y el cumplimiento de buenas prácticas de seguridad digital.